Android

Il Progetto Open Source di Android è un sistema operativo mobile e open source sviluppato da Google, utilizzato da gran parte dei dispositivi mobili al mondo. Gran parte dei telefonini venduti con Android sono modificati per includere integrazioni e app invasive come Google Play Services, quindi, puoi migliorare significativamente la tua privacy sul tuo dispositivo mobile, sostituendo l'installazione predefinita del tuo telefono con una versione di Android priva di tali funzionalità invasive.

Questi sono i sistemi operativi, i dispositivi e le app Android che consigliamo, per massimizzare la sicurezza e la privacy del tuo dispositivo mobile. Per scoprire di più su Android:

Panoramica generale di Android

Derivati di AOSP¶

Consigliamo di installare uno di questi sistemi operativi personalizzati di Android sul tuo dispositivo, elencati per preferenza, a seconda della compatibilità del tuo dispositivo con essi.

Nota

I dispositivi al termine della propria vita (come i dispositivi a "supporto esteso" di GrapheneOS o CalyxOS), non hanno correzioni di sicurezza complete (aggiornamenti del firmware), a causa dell'interruzione del supporto dall'OEM. Questi dispositivi non sono considerabili interamente sicuri, indipendentemente dal software installato.

GrapheneOS¶

GrapheneOS è la scelta migliore per quanto riguarda privacy e sicurezza.

GrapheneOS fornisce maggiore [sicurezza] (https://it.wikipedia.org/wiki/Hardening) e miglioramenti della privacy. Dispone di un allocatore di memoria rafforzato, autorizzazioni di rete e dei sensori e varie altre funzionalità di sicurezza. Inoltre, dispone di aggiornamenti completi del firmware e build firmate, quindi, l'avvio verificato è pienamente supportato.

GrapheneOS supporta Sandboxed Google Play, che esegue Google Play Services in piena modalità sandbox, come ogni altra app regolare. This means you can take advantage of most Google Play Services, such as push notifications, while giving you full control over their permissions and access, and while containing them to a specific work profile or user profile of your choice.

Google Pixel phones are the only devices that currently meet GrapheneOS's hardware security requirements.

Perché consigliamo GrapheneOS, rispetto a CalyxOS

DivestOS¶

DivestOS is a soft-fork of LineageOS. DivestOS eredita molti dispositivi supportati da LineageOS. Dispone di build firmate, rendendo possibile l'avvio verificato su alcuni dispositivi non Pixel.

DivestOS offre correzioni automatizzate delle vulnerabilità del kernel (CVE), minori blob proprietari e un file degli host personalizzato. Its hardened WebView, Mulch, enables CFI for all architectures and network state partitioning, and receives out-of-band updates. Inoltre, DivestOS include delle correzioni del kernel da GrapheneOS e consente tutte le funzionalità di sicurezza del kernel disponibili, tramite il rafforzamento di defconfig. All kernels newer than version 3.4 include full page sanitization and all ~22 Clang-compiled kernels have -ftrivial-auto-var-init=zero enabled.

DivestOS implementa alcune correzioni di rafforzamento del sistema, sviluppate in origine per GrapheneOS. DivestOS 16.0 e superiori implementano l'interruttore delle autorizzazioni INTERNET e SENSORS, l'allocatore di memoria rafforzato, exec-spawning, JNI constificato e serie di correzioni di rafforzamento bionico. 17.1 and higher features GrapheneOS's per-network full MAC randomization option, ptrace_scope control, and automatic reboot/Wi-Fi/Bluetooth timeout options.

DivestOS utilizza F-Droid come app store predefinito. Normalmente consigliamo di evitare F-Droid, ma su DivestOS non è possibile farlo; gli sviluppatori aggiornano le loro applicazioni tramite i propri repository di F-Droid (DivestOS Official e DivestOS WebView). We recommend disabling the official F-Droid app and using F-Droid Basic with the DivestOS repositories enabled to keep those components up to date. Per le altre app, sono ancora validi i nostri metodi consigliati per ottenerle.

Avviso

Lo stato di aggiornamento del firmware di DivestOS e il controllo della qualiità variano tra i dispositivi supportati. Continuiamo a consigliare GrapheneOS a seconda della compatibilità con il tuo dispositivo. Per altri dispositivi, DivestOS è una buona alternativa.

Non tutti i dispositivi supportati dispongono dell'avvio verificato e, alcuni, lo eseguono meglio di altri.

Dispositivi Android¶

Acquistando un dispositivo, consigliamo di prenderne uno il più recente possibile. Il software e il firmware dei dispositivi mobili sono supportati esclusivamente per un periodo di tempo limitato, quindi, l'acquisto di prodotti nuovi ne estende la durata il più possibile.

Evita di acquistare telefoni dagli operatori di rete mobile. Questi, spesso, dispongono di un bootloader bloccato e non supportano lo sblocco dell'OEM. Queste varianti ti impediranno di installare alcun tipo di distribuzione alternativa di Android.

Presta molta attenzione all'acquisto di telefoni di seconda mano dai mercati online. Controlla sempre la reputazione del venditore. If the device is stolen, there's a possibility of it being entered in the IMEI database. Esiste anche il rischio di essere associati all'attività del proprietario precedente.

Altri consigli sui dispositivi Android e sulla compatibilità del sistema operativo:

- Non acquistare dispositivi che hanno raggiunto o sono prossimi al termine della propria vita, gli aggiornamenti del firmware aggiuntivi devono essere forniti dal produttore.

- Non acquistare telefoni con LineageOS o /e/ OS preinstallati o qualsiasi dispositivo Android privo dell'adeguato supporto all'Avvio Verificato e degli aggiornamenti del firmware. Inoltre, questi dispositivi non ti consentono di verificare se sono stati manomessi.

- In breve, se un dispositivo o una distribuzione Android non sono elencati qui, probabilmente c'è una buona ragione. Check out our forum to find details!

Google Pixel¶

I telefoni Google Pixel sono i soli dispositivi che consigliamo di acquistare. I telefoni Pixel presentano una maggiore sicurezza hardware rispetto agli altri dispositivi Android al momento presenti sul mercato, grazie all'adeguato supporto ai sistemi operativi di terze parti e ai chip di sicurezza personalizzati 'Titan di Google, che fungono da Secure Element.

![]()

I dispositivi Google Pixel sono noti per avere una buona sicurezza e per supportare adeguatamente l'Avvio Verificato, anche installando sistemi operativi personalizzati.

A partire da Pixel 8 e 8 Pro, i dispositivi Pixel riceveranno un minimo di 7 anni di aggiornamenti di sicurezza garantiti, assicurando una durata molto maggiore, rispetto a 2-5 anni tipicamente offerti dagli OEM concorrenti.

Gli Elementi Sicuri come Titan M2 sono più limitati dell'Ambiente d'Esecuzione Attendibile del processore, utilizzato da gran parte degli altri dispositivi, essendo utilizzati soltanto per l'archiviazione segreta, l'attestazione del hardware e la limitazione della frequenza, non per eseguire i programmi "attendibili". I telefoni privi di un Elemento Sicuro, devono utilizzare TEE per tutte queste funzionalità, risultando in una maggiore superficie di attacco.

I telefoni Google Pixel utilizzano un SO TEE detto Trusty, che è open source, a differenza di molti altri dispositivi.

L'installazione di GrapheneOS su un telefono Pixel è facile grazie all'installatore web. If you don't feel comfortable doing it yourself and are willing to spend a bit of extra money, check out the NitroPhone as they come preloaded with GrapheneOS from the reputable Nitrokey company.

Altri suggerimenti per l'acquisto di un Google Pixel:

- Se vuoi fare un affare con un dispositivo Pixel, ti consigliamo di acquistare un modello "A", poco dopo l'uscita del modello top di gamma successivo. Solitamente, gli sconti, sono disponibili perché Google cercerà di smaltire le scorte.

- Considera le opzioni di sconto e offerte speciali, nei negozi fisici.

- Consulta le community di sconti online nel tuo paese. Possono segnalarti le vendite più convenienti.

- Google provides a list showing the support cycle for each one of their devices. The price per day for a device can be calculated as: , meaning that the longer use of the device the lower cost per day.

- Se il Pixel non è disponibile nella tua regione, il NitroPhone può essere spedito a livello globale.

App generali¶

Consigliamo un'ampia gamma di app di Android, tramite questo sito. Le app qui elencate sono esclusive di Android e migliorano o sostituiscono nello specifico delle funzionalità fondamentali di sistema.

Shelter¶

Shelter è un'app che ti aiuta a sfruttare la funzionalità del Profilo di Lavoro di Android per isolare o duplicare le app sul tuo dispositivo.

Shelter supporta il blocco della ricerca dei contatti tra profili e la condivisione di file tra profili tramite il gestore dei file predefinito (DocumentsUI).

Avviso

Shelter is recommended over Insular and Island as it supports contact search blocking.

Utilizzando Shelter, ti affidi interamente al suo sviluppatore, poiché Shelter agisce da Admin del Dispositivo per creare il Profilo di Lavoro, e ha ampio accesso ai dati memorizzati nel Profilo di Lavoro.

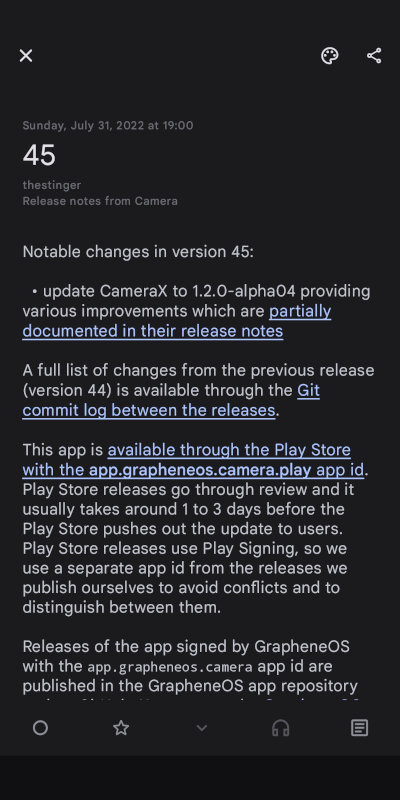

Secure Camera¶

Secure Camera è un'app per fotocamera incentrata sulla privacy e la sicurezza che può catturare immagini, video e codici QR. Le estensioni del fornitore di CameraX (Ritratto, HDR, Notte, Ritocco del Viso e Automatica) sono supportate anche sui dispositivi disponibili.

Scarica

Le principali funzionalità di privacy includono:

- Rimozione automatica dei metadati Exif (abilitata di default)

- Utilizzo della nuova API Media, dunque le autorizzazioni d'archiviazione non sono necessarie

- L'autorizzazione del microfono non è necessaria a meno che tu non voglia registrare dei suoni

Nota

I metadati non sono al momento eliminati dai file video, ma la funzionalità è in fase di sviluppo.

I metadati sull'orientamento dell'immagine non vengono eliminati. Se abiliti la posizione (su Secure Camera), nemmeno questa sarà eliminata. If you want to delete that later you will need to use an external app such as ExifEraser.

Secure PDF Viewer¶

Secure PDF Viewer è un visualizzatore di PDF basato su pdf.js, che non richiede alcuna autorizzazione. Il PDF viene inserito in una webview in modalità sandbox. Ciò significa che non richiede direttamente l'autorizzazione all'accesso dei contenuti o dei file.

La Politica sulla Sicurezza dei Contenuti è utilizzata per imporre che le proprietà JavaScript e di stile nella WebView siano contenuti interamente statici.

Scarica

Ottenere le Applicazioni¶

Obtainium¶

Obtainium è un gestore di app che ti consente di installare e aggiornare le app direttamente dalla pagina di rilascio dello sviluppatore (es. GitHub, GitLab, il sito web dello sviluppatore, ecc.), piuttosto che un app store/repository di app centralizzato. Supporta gli aggiornamenti automatici in background su Android 12 e versioni successive.

Downloads

Obtainium ti consente di scaricare file di installazione APK da un'ampia varietà di fonti, ed è compito tuo assicurarti che tali fonti e applicazioni siano legittime. For example, using Obtainium to install Signal from Signal's APK landing page should be fine, but installing from third-party APK repositories like Aptoide or APKPure may pose additional risks. Il rischio di installare un aggiornamento dannoso è minore, poiché Android stesso verifica che tutti gli aggiornamenti delle app siano firmati dallo stesso sviluppatore dell'app esistente sul tuo telefono prima di installarli.

App Store di GrapheneOS¶

L'app store di GrapheneOS è disponibile su GitHub. Supporta Android 12 e versioni successive ed è in grado di aggiornarsi da solo. The app store has standalone applications built by the GrapheneOS project such as the Auditor, Camera, and PDF Viewer. Se stai cercando queste app, consigliamo vivamente di ottenere l'app store di GrapheneOS del Play Store, poiché le app sul loro store sono firmate dalla firma dello stesso progetto di GrapheneOS, a cui Google non ha accesso.

Aurora Store¶

Il Google Play Store richiede un profilo Google per l'accesso, il che non è un bene per la privacy. Puoi aggirare tale problema utilizzando un client alternativo, come Aurora Store.

Aurora Store è un client di Google Play Store che non richiede un profilo di Google, Google Play Services o microG per scaricare le app.

Downloads

Aurora Store non consente di scaricare app a pagamento con la propria funzione del profilo anonimo. You can optionally log in with your Google account with Aurora Store to download apps you have purchased, which does give access to the list of apps you've installed to Google. However, you still benefit from not requiring the full Google Play client and Google Play Services or microG on your device.

Manualmente con le notifiche RSS¶

Per le app rilasciate su piattaforme come GitHub e GitLab, potresti aggiungere un feed RSS al tuo aggregatore di notizie, che ti aiuterà a tener traccia delle nuove versioni.

GitHub¶

Su GitHub, utilizzando come esempio Secure Camera, dovresti navigare alla sua pagina di rilascio e aggiungere .atom all'URL:

https://github.com/GrapheneOS/Camera/releases.atom

GitLab¶

Su GitLab, utilizzando come esempio Aurora Store, dovresti navigare al suo repository del progetto e aggiunge /-/tags?format=atom all'URL:

https://gitlab.com/AuroraOSS/AuroraStore/-/tags?format=atom

Verifica delle impronte digitali degli APK¶

Se scarichi i file APK da installare manualmente, puoi verificarne la firma con lo strumento apksigner, parte degli strumenti di creazione di Android.

-

Install Java JDK.

-

Scarica gli strumenti della riga di comando di Android Studio.

-

Estrai l'archivio scaricato:

unzip commandlinetools-*.zip cd cmdline-tools ./bin/sdkmanager --sdk_root=./ "build-tools;29.0.3" -

Esegui il comando di verifica della firma:

./build-tools/29.0.3/apksigner verify --print-certs ../Camera-37.apk -

Gli hash risultanti possono poi esser confrontati con un'altra fonte. Some developers such as Signal show the fingerprints on their website.

Signer #1 certificate DN: CN=GrapheneOS Signer #1 certificate SHA-256 digest: 6436b155b917c2f9a9ed1d15c4993a5968ffabc94947c13f2aeee14b7b27ed59 Signer #1 certificate SHA-1 digest: 23e108677a2e1b1d6e6b056f3bb951df7ad5570c Signer #1 certificate MD5 digest: dbbcd0cac71bd6fa2102a0297c6e0dd3

F-Droid¶

Consigliamo F-Droid solo come mezzo per ottenere le applicazioni che non possono essere ottenute con i mezzi riportati sopra. F-Droid è spesso raccomandato come alternativa a Google Play, in particolare nella community della privacy. La possibilità di aggiungere repository di terze parti e di non essere confinati a Google, ne ha determinato la popolarità. F-Droid additionally has reproducible builds for some applications and is dedicated to free and open-source software. Tuttavia, il modo in cui F-Droid costruisce, firma e consegna i pacchetti presenta alcuni aspetti negativi legati alla sicurezza:

A causa del loro processo di creazione delle app, quelle presenti nel repository ufficiale di F-Droid sono spesso in ritardo con gli aggiornamenti. Inoltre, i manutentori di F-Droid riutilizzano gli ID dei pacchetti firmando le app con le proprie chiavi, il che non è ideale, poiché conferisce al team di F-Droid la massima fiducia. Inoltre, i requisiti per l'inclusione di un'applicazione nel repo ufficiale di F-Droid sono meno rigidi rispetto ad altri app store come Google Play, il che significa che F-Droid tende ad ospitare molte applicazioni più vecchie, non mantenute o che comunque non soddisfano più i standard moderni di sicurezza.

Other popular third-party repositories for F-Droid such as IzzyOnDroid alleviate some of these concerns. Il repository IzzyOnDroid estrae le build direttamente da GitHub ed è la seconda scelta migliore dopo i repository degli sviluppatori. Tuttavia, non è un'opzione che possiamo consigliare pienamente, poiché le applicazioni vengono tipicamente rimosse da questo repository se in seguito vengono aggiunte al repository principale di F-Droid. Sebbene ciò abbia senso (dato che l'obiettivo di questo particolare repository è ospitare le app prima che vengano accettate nel repository principale di F-Droid), ti può lasciare con le app installate senza ricevere più aggiornamenti.

That said, the F-Droid and IzzyOnDroid repositories are home to countless apps, so they can be a useful tool to search for and discover open-source apps that you can then download through other means such as the Play Store, Aurora Store, or by getting the APK directly from the developer. Quando cerchi nuove applicazioni attraverso questo metodo, dovresti usare il tuo miglior giudizio e tenere d'occhio la frequenza con cui l'applicazione viene aggiornata. Le applicazioni obsolete possono fare affidamento su librerie non supportate, tra le altre cose, comportando un potenziale rischio per la sicurezza.

F-Droid Basic

In some rare cases, the developer of an app will only distribute it through F-Droid (Gadgetbridge is one example of this). If you really need an app like that, we recommend using the newer F-Droid Basic client instead of the original F-Droid app to obtain it. F-Droid Basic supports automatic background updates without privileged extension or root, and has a reduced feature set (limiting attack surface).

Criteri¶

Ti preghiamo di notare che non siamo affiliati con alcun progetto consigliato. Oltre ai nostri criteri standard, abbiamo sviluppato una serie chiara di requisiti per consentirci di fornire consigli oggettivi. Ti suggeriamo di familiarizzare con questo elenco prima di scegliere di utilizzare un progetto e di condurre le tue ricerche per assicurarti che si tratti della scelta adatta a te.

Sistemi Operativi¶

- Deve essere un software open source.

- Deve supportare il blocco del bootloader con supporto alla chiave AVB personalizzato.

- Deve ricevere gli aggiornamenti principali di Android entro 0-1 mesi dalla pubblicazione.

- Deve ricevere gli aggiornamenti delle funzionalità Android (versione minore) entro 0-14 giorni dalla pubblicazione.

- Deve ricevere regolarmente le correzioni di sicurezza entro 0-5 giorni dalla pubblicazione.

- Non deve essere preconfigurato con il "root".

- Non deve abilitare Google Play Services di default.

- Non deve richiedere la modifica del sistema per supportare Google Play Services.

Dispositivi¶

- Deve supportare almeno uno dei sistemi operativi personalizzati consigliati.

- Al momento, deve essere venduto nuovo nei negozi.

- Deve ricevere un minimo di 5 anni di aggiornamenti di sicurezza.

- Deve disporre di un hardware Secure Element dedicato.

Applicazioni¶

- Le applicazioni su questa pagina non devono essere applicabili ad alcuna altra categoria di software presente sul sito.

- Le applicazioni generali dovrebbero estendere o sostituire le funzionalità di base del sistema.

- Le applicazioni dovrebbero ricevere aggiornamenti e manutenzione regolari.

You're viewing the C.UTF-8 copy of Privacy Guides, translated by our fantastic language team on Crowdin. If you notice an error, or see any untranslated sections on this page, please consider helping out! Visit Crowdin

You're viewing the English copy of Privacy Guides, translated by our fantastic language team on Crowdin. If you notice an error, or see any untranslated sections on this page, please consider helping out!